SSL证书详解:从CA、PKI到自签名证书生成实践

在现代网络安全体系中,SSL/TLS证书扮演着至关重要的角色。它们不仅保障了数据传输的安全性,还验证了通信双方的身份。本文将深入解析SSL证书的核心概念,包括CA(证书颁发机构)、PKI(公钥基础设施),并提供自签名证书的生成实践指南,帮助您全面掌握SSL证书的工作原理和应用技巧。

实际应用场景背景

在企业内部开发环境中,开发者经常需要为测试服务器配置HTTPS以模拟生产环境。通过OpenSSL工具生成自签名证书,既能满足开发测试需求,又避免了购买商业证书的成本,是DevOps工程师必备的技能之一。

一、SSL证书基础概念

1.1 什么是SSL证书

SSL(Secure Sockets Layer)证书是一种数字证书,用于在Web服务器和浏览器之间建立加密链接,确保数据传输的安全性。SSL证书遵循X.509标准,包含以下关键信息:

- 公钥:用于加密数据

- 身份信息:证书持有者的身份标识

- 数字签名:由证书颁发机构(CA)对证书内容的签名

- 有效期:证书的有效时间范围

1.2 PKI体系概述

PKI(Public Key Infrastructure,公钥基础设施)是一套完整的安全框架,用于管理数字证书和公钥加密。PKI体系包含以下核心组件:

- CA(Certificate Authority):证书颁发机构,负责签发和管理数字证书

- RA(Registration Authority):证书注册机构,负责验证证书申请者的身份

- 证书库:存储和发布证书的数据库

- 证书撤销列表(CRL):记录已撤销证书的列表

- 终端实体:证书的最终使用者,如Web服务器、客户端等

1.3 CA证书的作用

CA(Certificate Authority)证书是PKI体系的核心,具有以下重要作用:

- 身份验证:验证证书申请者的身份信息

- 证书签发:为通过验证的申请者签发数字证书

- 信任锚点:作为信任链的根节点,为整个证书体系提供信任基础

- 证书管理:负责证书的更新、撤销等管理工作

二、常见SSL证书文件格式

在SSL证书的使用过程中,我们会遇到多种不同的文件格式,每种格式都有其特定的用途和特点:

2.1 PEM格式(.pem)

PEM(Privacy Enhanced Mail)是最常见的证书格式,采用Base64编码,以-----BEGIN CERTIFICATE-----开头,以-----END CERTIFICATE-----结尾。PEM格式可以包含证书、私钥或证书链。

2.2 DER格式(.der)

DER(Distinguished Encoding Rules)是一种二进制格式,通常用于Java平台。它不能像PEM格式那样直接查看内容。

2.3 CRT格式(.crt)

CRT格式通常与PEM格式相同,用于存储证书信息。在Unix/Linux系统中较为常见。

2.4 KEY格式(.key)

KEY文件存储私钥信息,可以是PEM格式或DER格式。私钥文件必须严格保护,不能泄露给他人。

2.5 PFX/P12格式(.pfx/.p12)

PFX(Personal Information Exchange)格式是一种包含证书和私钥的容器格式,通常用于Windows系统中。这种格式支持密码保护。

2.6 CSR格式(.csr)

CSR(Certificate Signing Request)是证书签名请求文件,包含申请者的公钥和身份信息,用于向CA申请证书。

三、SSL证书工作原理

3.1 证书签名过程

SSL证书的生成过程涉及两个关键密钥对:

- 服务器密钥对:包括服务器私钥(server.key)和服务器公钥(嵌入在CSR中)

- CA密钥对:包括CA私钥(ca.key)和CA公钥(ca.crt)

证书签名过程如下:

- 服务器生成私钥(server.key)和公钥

- 服务器创建证书签名请求(CSR),其中包含公钥和身份信息

- CA使用自己的私钥(ca.key)对CSR进行签名,生成服务器证书(server.crt)

- 客户端使用CA的公钥(ca.crt)验证服务器证书的真实性

3.2 信任链机制

在实际应用中,存在一个信任链:

- 根CA证书(自签名)

- 中间CA证书(由根CA签名)

- 服务器证书(由中间CA签名)

浏览器内置了受信任的根CA证书,通过逐级验证签名来建立信任。

四、自签名证书生成实践

在开发和测试环境中,我们可以使用OpenSSL工具生成自签名证书。虽然自签名证书不被公共信任,但在内部环境中非常实用。

4.1 安装OpenSSL

大多数Linux发行版默认安装了OpenSSL工具。如果没有安装,可以使用以下命令:

# CentOS/RHEL

yum install openssl

# Ubuntu/Debian

apt-get install openssl

4.2 生成CA私钥和自签名CA证书

首先,我们需要创建一个CA来签署服务器证书:

# 生成CA私钥

openssl genrsa -out ca.key 2048

# 生成自签名CA证书

openssl req -new -x509 -days 3650 -key ca.key -out ca.crt

4.3 生成服务器私钥

接下来,生成服务器的私钥文件:

# 生成服务器私钥

openssl genrsa -out server.key 2048

4.4 生成证书签名请求(CSR)

基于服务器私钥生成证书签名请求:

# 生成证书签名请求

openssl req -new -key server.key -out server.csr

执行该命令时,系统会提示输入一些信息,确保Common Name与服务器域名匹配。

4.5 使用CA签署服务器证书

使用我们创建的CA来签署服务器证书:

# 创建一个配置文件来定义证书扩展

cat > server.ext << EOF

authorityKeyIdentifier=keyid,issuer

basicConstraints=CA:FALSE

keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[alt_names]

DNS.1 = localhost

DNS.2 = example.com

IP.1 = 127.0.0.1

EOF

# 使用CA私钥签署服务器证书

openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 365 -sha256 -extfile server.ext

4.5 证书扩展配置文件详解

在生成服务器证书时,我们创建了一个扩展配置文件server.ext。这个文件定义了X.509证书的扩展字段,用于指定证书的特定用途和属性。

authorityKeyIdentifier

这个字段帮助识别签发该证书的CA的公钥。它有两个参数:

keyid: 包含CA公钥的唯一标识符issuer: 包含CA的发行者名称

这有助于建立证书链验证,确保证书由可信的CA签发。

basicConstraints

这个字段定义证书的基本约束。我们设置为CA:FALSE,表示这是一个终端实体证书,而不是CA证书。这样可以防止该证书被用作中间CA,避免证书被滥用。

keyUsage

这个字段指定证书的密钥用途,我们设置了几个常用的参数:

digitalSignature: 允许用于数字签名nonRepudiation: 允许用于不可否认服务keyEncipherment: 允许用于密钥加密dataEncipherment: 允许用于数据加密

这些参数限制了证书的使用范围,增强了安全性。

subjectAltName 和 [alt_names]

subjectAltName字段指定了证书的替代名称,引用了[alt_names]部分定义的域名和IP地址。在[alt_names]部分,我们定义了:

DNS.x: 指定证书适用的域名IP.x: 指定证书适用的IP地址

这样使证书能够适用于多个域名或IP地址,特别适合测试环境。

为什么需要这些扩展配置

证书扩展字段是X.509 v3证书的重要组成部分,它们提供了额外的控制和灵活性。通过正确配置这些扩展字段,可以:

- 限制证书的使用范围,防止证书被滥用

- 确保证书能够在不同的系统和应用中正确使用

- 通过

subjectAltName支持多个域名/IP,减少需要管理的证书数量

4.6 验证证书

可以使用以下命令验证证书:

# 验证证书链

openssl verify -CAfile ca.crt server.crt

# 查看证书内容

openssl x509 -in server.crt -text -noout

4.7 一步生成私钥和自签名证书

对于测试环境,也可以使用一条命令同时生成私钥和自签名证书:

openssl req -x509 -newkey rsa:2048 -keyout server.key -out server.crt -days 365 -nodes

其中:

-x509:生成自签名证书-newkey rsa:2048:生成新的2048位RSA私钥-keyout server.key:指定私钥文件名-out server.crt:指定证书文件名-days 365:证书有效期为365天-nodes:不加密私钥文件(不推荐在生产环境中使用)

4.8 生成PKCS#12格式证书

如果需要在Windows系统中使用证书,可以将其转换为PFX格式:

openssl pkcs12 -export -out server.pfx -inkey server.key -in server.crt -certfile ca.crt

4.9 查看证书信息

可以使用以下命令查看证书的详细信息:

# 查看证书内容

openssl x509 -in server.crt -text -noout

# 查看证书的摘要信息

openssl x509 -in server.crt -fingerprint -noout

# 查看私钥信息

openssl rsa -in server.key -text -noout

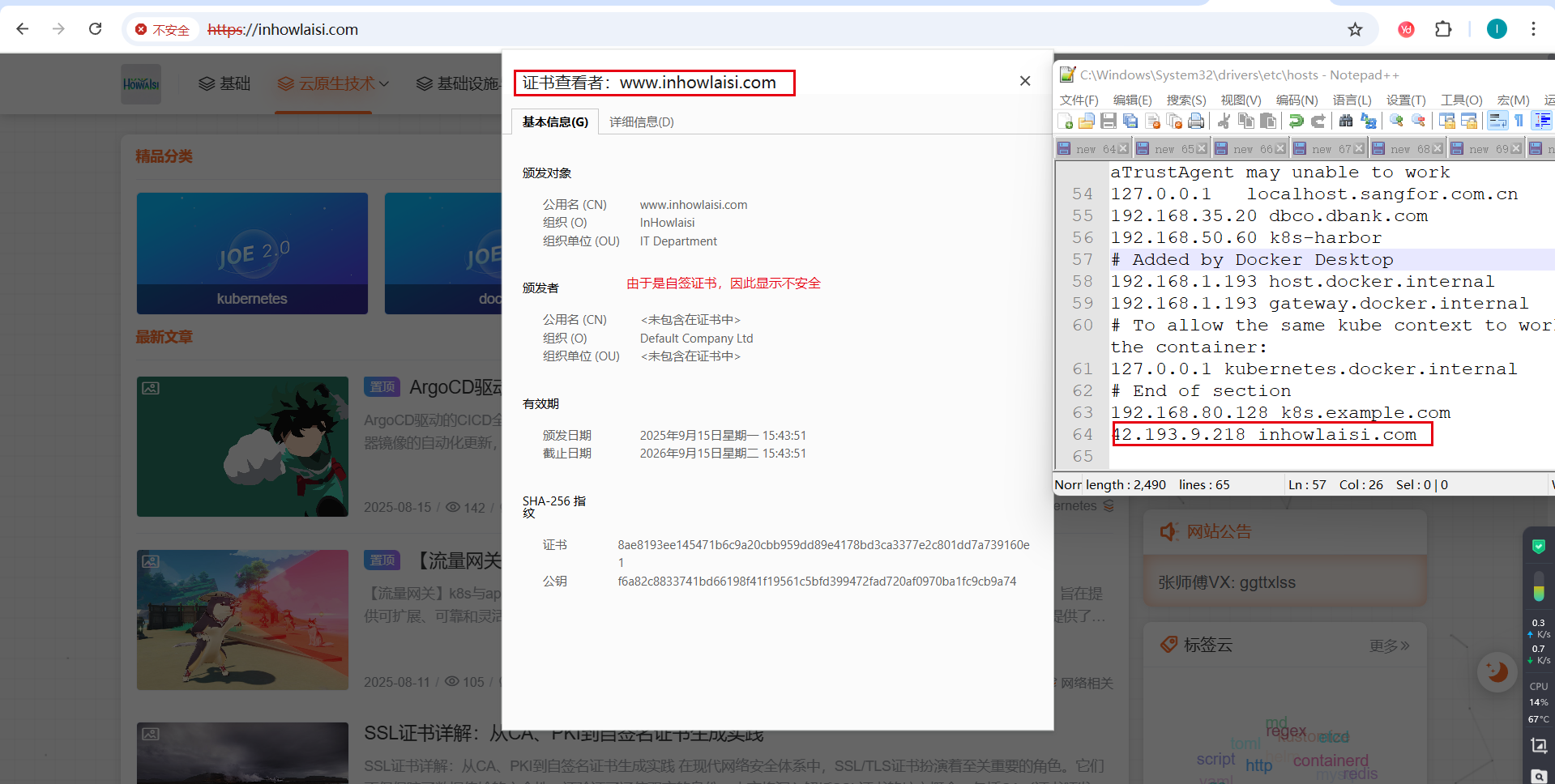

五、为www.inhowlaisi.com网站配置SSL证书

在实际生产环境中,我们需要为特定的网站域名配置SSL证书。下面我们以www.inhowlaisi.com为例,演示如何生成适用于该域名的SSL证书。

5.1 生成适用于www.inhowlaisi.com的证书

首先,我们需要修改证书签名请求(CSR)中的Common Name,以及扩展配置文件中的subjectAltName,使其匹配我们的目标域名:

# 生成服务器私钥

openssl genrsa -out inhowlaisi.key 2048

# 生成证书签名请求(CSR)

cat > inhowlaisi.csr.conf << EOF

[req]

default_bits = 2048

prompt = no

default_md = sha256

distinguished_name = dn

[dn]

C = CN

ST = Beijing

L = Beijing

O = InHowlaisi

OU = IT Department

emailAddress = admin@inhowlaisi.com

CN = www.inhowlaisi.com

EOF

openssl req -new -key inhowlaisi.key -out inhowlaisi.csr -config inhowlaisi.csr.conf

5.2 创建适用于www.inhowlaisi.com的扩展配置文件

cat > inhowlaisi.ext << EOF

authorityKeyIdentifier=keyid,issuer

basicConstraints=CA:FALSE

keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[alt_names]

DNS.1 = www.inhowlaisi.com

DNS.2 = inhowlaisi.com

EOF

5.3 使用CA签署适用于www.inhowlaisi.com的证书

# 使用之前创建的CA私钥签署证书

openssl x509 -req -in inhowlaisi.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out inhowlaisi.crt -days 365 -sha256 -extfile inhowlaisi.ext

5.4 验证生成的证书

# 验证证书

openssl verify -CAfile ca.crt inhowlaisi.crt

# 查看证书详情

openssl x509 -in inhowlaisi.crt -text -noout | grep -E "Subject:|Issuer:|DNS:"

5.5 在Web服务器中配置证书

生成证书后,我们需要在Web服务器中配置这些证书文件。以Nginx为例:

server {

listen 443 ssl;

server_name www.inhowlaisi.com;

ssl_certificate /path/to/inhowlaisi.crt;

ssl_certificate_key /path/to/inhowlaisi.key;

ssl_trusted_certificate /path/to/ca.crt;

# 其他SSL配置

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-RSA-AES256-GCM-SHA512:DHE-RSA-AES256-GCM-SHA512;

ssl_prefer_server_ciphers off;

# 其他服务器配置

root /var/www/inhowlaisi;

index index.html;

}

5.6 重启Web服务器

配置完成后,需要重启Web服务器使配置生效:

# 重启Nginx

systemctl restart nginx

# 或者重新加载配置

systemctl reload nginx

六、SSL证书最佳实践

6.1 证书安全

- 私钥保护:私钥文件必须严格保护,设置适当的文件权限(如600)

- 定期更新:及时更新即将过期的证书

- 强加密算法:使用至少2048位的RSA密钥或等效强度的其他算法

- 证书撤销:当私钥泄露或证书不再需要时,及时撤销证书

6.2 配置建议

- 使用完整证书链:确保服务器配置了完整的证书链,包括中间证书

- 启用OCSP装订:提高证书验证效率

- 禁用弱加密套件:禁用已知存在安全问题的加密算法

- HTTP严格传输安全(HSTS):强制浏览器使用HTTPS连接

七、常见问题及解决方案

7.1 浏览器警告

使用自签名证书时,浏览器会显示安全警告。在测试环境中,可以选择手动信任证书;在生产环境中,应使用受信任的CA签发的证书。

7.2 证书不匹配

确保证书的Common Name(CN)或Subject Alternative Name(SAN)与访问域名匹配。

7.3 证书过期

定期检查证书有效期,设置提醒机制,在证书过期前及时更新。

总结

SSL证书是保障网络通信安全的重要工具。通过理解CA、PKI等核心概念,掌握各种证书格式的特点,以及学会生成和管理自签名证书,我们可以更好地构建和维护安全的网络环境。在实际应用中,应根据具体需求选择合适的证书类型和管理策略,确保系统的安全性和可靠性。

评论区