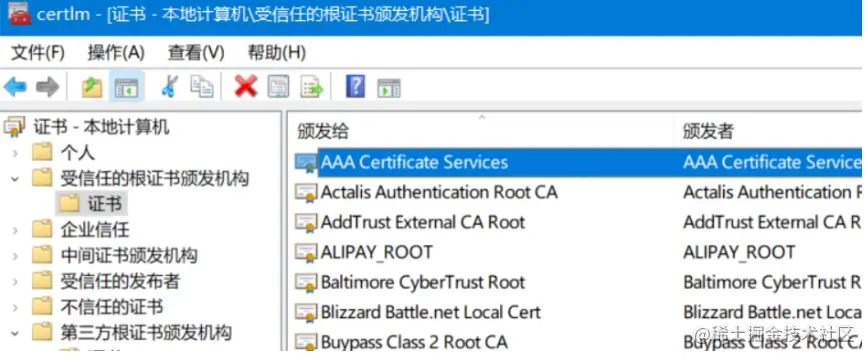

网络数据安全传输演进:从明文到HTTPS的完整历程

在本文中,为了帮助读者更好地理解网络数据安全传输的原理,张师傅使用了一些生活化的比喻:

邮箱与保险箱比喻说明

| 比喻对象 | 代表技术 | 作用 | 特点 |

|---|---|---|---|

| 邮箱 | 非对称加密 | 用于安全传递密钥或签名验证 | 有两个口:投递口(公钥)可公开,取信口(私钥)保密 |

| 保险箱 | 对称加密 | 用于加密大量数据 | 加密解密使用同一把钥匙,速度快但密钥分发困难 |

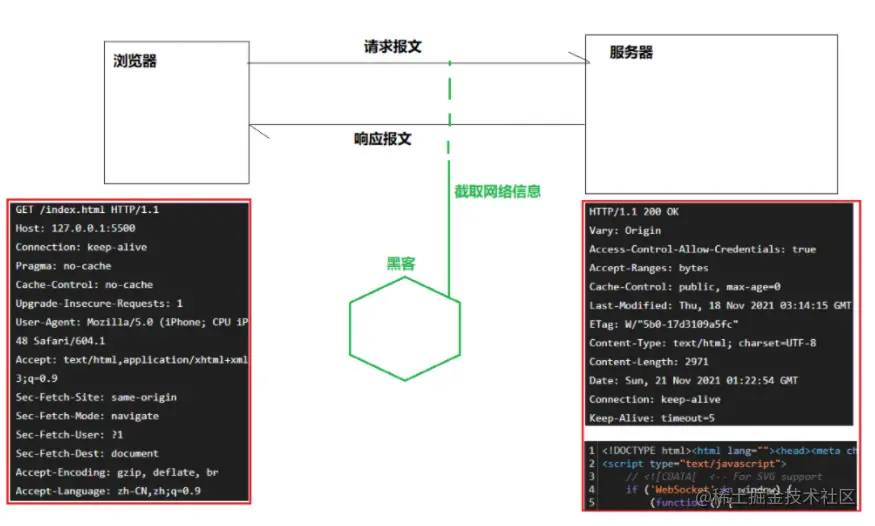

图1:HTTP明文通信过程示意图

通信过程中涉及的角色

| 角色 | 邮箱数量 | 说明 |

|---|---|---|

| Client | 1个 | Client拥有自己的公钥/私钥对,通常作为消息发送方 |

| Server | 1个 | Server拥有自己的公钥/私钥对,通常作为消息接收方 |

| CA机构 | 1个或多个 | 用于签发证书,拥有CA公钥/私钥对 |

张师傅在深入研究网络数据传输安全时,发现从最简单的明文传输到复杂的HTTPS加密通信,经历了多个重要阶段。

为了让更多的技术人员能够清晰地理解这一演进过程,特地撰写了这篇文章。

本文将逐步介绍数据传输安全的发展历程,从最基础的明文传输开始,逐步演进到对称加密、非对称加密,最终形成现代HTTPS协议。

1. 明文传输阶段 - 相当于在公共场所大声说话

1.1 基本原理

想象一下,如果你要给朋友传递一个秘密消息,但你们只能在人来人往的大街上大声喊出来,会发生什么?任何人都能听到你们的秘密!

这就是最早的网络数据传输方式——明文传输。数据在网络上以原始形式传输,不进行任何加密处理。

1.2 生活举例

Client想在网上给Server发送一句悄悄话:"明天晚上看电影",但在明文传输模式下,这句话就像在大街上喊出来一样,路过的任何人都能听到。

1.3 数学表达式

传输数据 = 原始数据

transmitted_data = plain_data

1.4 分析结果

- 优点:实现简单,传输效率高(就像直接说话一样)

- 缺点:数据完全暴露,容易被窃听和篡改(就像在公共场所大声说话)

- 安全性:无任何安全保障

1.5 适用场景

- 局域网内部通信(相当于家里人之间的对话)

- 不敏感数据传输(相当于公开信息)

- 测试环境数据交换(相当于练习说话)

2. 对称加密传输阶段 - 用保险箱传递秘密

2.1 基本原理

对称加密使用同一把密钥进行加密和解密,就像用同一把钥匙开锁一样。这种方法加密解密速度快,适合处理大量数据,但密钥分发是一个难题。

图4:对称加密示意图

2.2 生活举例

想象现在Client要给Server传递一份很长的秘密文件,他们决定使用保险箱:

- Client和Server事先商量好一把保险箱钥匙(对称密钥)

- Client把秘密文件锁进保险箱,通过快递发送给Server

- Server收到保险箱后,用事先约定的钥匙打开保险箱,读到秘密文件

2.3 数学表达式

加密数据 = 用密钥加密(原始数据)

encrypted_data = Encrypt(plain_data, key)

解密数据 = 用密钥解密(加密数据)

plain_data = Decrypt(encrypted_data, key)

2.4 新问题出现了:如何安全地传递钥匙?

但是这里出现了一个新问题:Client和Server如何安全地共享这把钥匙呢?

如果他们面对面交付钥匙,那当然没问题。但如果他们只能通过网络联系,如何把钥匙安全地交给对方呢?如果直接在网络上传递钥匙,那钥匙本身也可能被别人截获,这样加密就失去了意义。

2.5 分析结果

- 优点:加密解密速度快,适合大量数据传输(就像用锁锁东西很快)

- 缺点:密钥分发困难,需要安全地将密钥传递给对方(钥匙怎么安全地给对方?)

- 安全性:依赖于密钥的安全分发

2.6 适用场景

- 已建立安全信道的环境(相当于当面交付钥匙)

- 大量数据加密传输(相当于锁很多贵重物品)

- 对性能要求较高的场景(相当于需要快速开关锁)

3. 非对称加密传输阶段 - 用带锁的邮箱传递消息

3.1 基本原理

非对称加密使用一对密钥:公钥和私钥。公钥可以公开给任何人,用于加密数据;私钥必须保密,用于解密数据。

这种方式解决了对称加密中密钥分发的难题,但加密解密速度较慢,通常只用于加密少量数据(如会话密钥)。

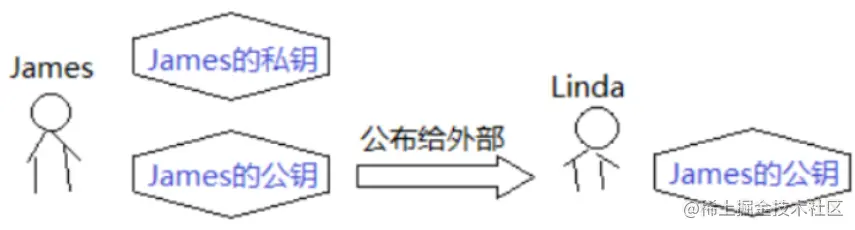

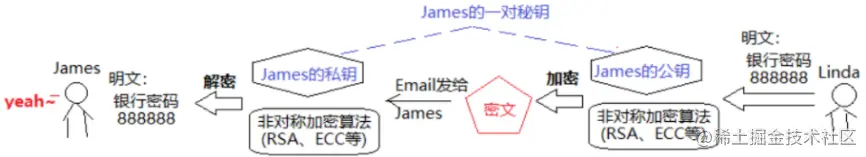

图2:Server公布公钥的过程

图3:Client使用Server公钥加密数据的示例

3.2 生活举例

Server在邮局申请了一个特殊的邮箱:

- 她的邮箱有两个口:

- 投递口:任何人都可以往里投信件(对应公钥)

- 取信口:只有Server能打开取信(对应私钥)

- Server把邮箱的投递口公开告诉所有人

- Client要给Server传递秘密消息时,就把消息写在信里,投入Server的邮箱

- 只有Server能用自己的钥匙打开邮箱取信

3.3 数学表达式

加密数据 = 用公钥加密(原始数据)

encrypted_data = Encrypt(plain_data, public_key)

解密数据 = 用私钥解密(加密数据)

plain_data = Decrypt(encrypted_data, private_key)

3.4 非对称加密的核心特性

非对称加密有两个重要特性:

- 用公钥加密的内容只能用对应的私钥解密(别人投进邮箱的信只有邮箱主人能取)

- 用私钥签名的内容只能用对应的公钥验证(邮箱主人签名的文件,任何人都可以用公开的邮箱验证真伪)

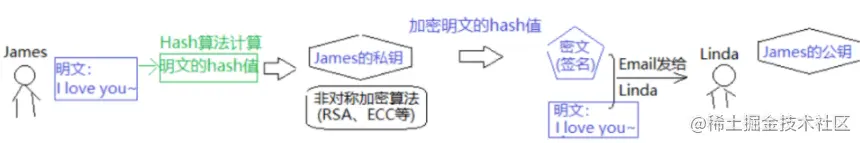

3.5 数字签名过程 - 证明文件是我写的

就像我们在重要文件上签名一样,数字签名可以证明文件确实是由某个人发出的:

签名 = 用私钥签名(数据)

signature = Sign(data, private_key)

验证结果 = 用公钥验证(数据, 签名)

is_valid = Verify(data, signature, public_key)

生活举例:Server写了一份文件,用自己的私章盖了章。任何人拿到这份文件都可以到邮局去验证这个章是不是Server的(通过公开的邮箱验证)。

3.6 分析结果

- 优点:解决了密钥分发问题,公钥可以公开(就像邮箱的投递口可以公开)

- 缺点:计算复杂度高,加密速度慢,不适合大量数据(就像投递口只能投小信件)

- 安全性:较高,基于数学难题(就像邮箱的机制很难被破解)

3.7 适用场景

- 密钥交换(相当于安全地传递开保险箱的钥匙)

- 数字签名(相当于在文件上盖章证明身份)

- 身份认证(相当于证明邮箱确实是某人的)

4. 混合加密传输 - 邮箱和保险箱的完美配合

4.1 核心思想

混合加密巧妙地结合了对称加密和非对称加密的优点:

- 用非对称加密安全地交换密钥(就像安全地传递保险箱钥匙)

- 用对称加密高效地加密大量数据(就像用保险箱装运大量文件)

这种组合方式既安全又高效,是现代互联网安全通信的基础。

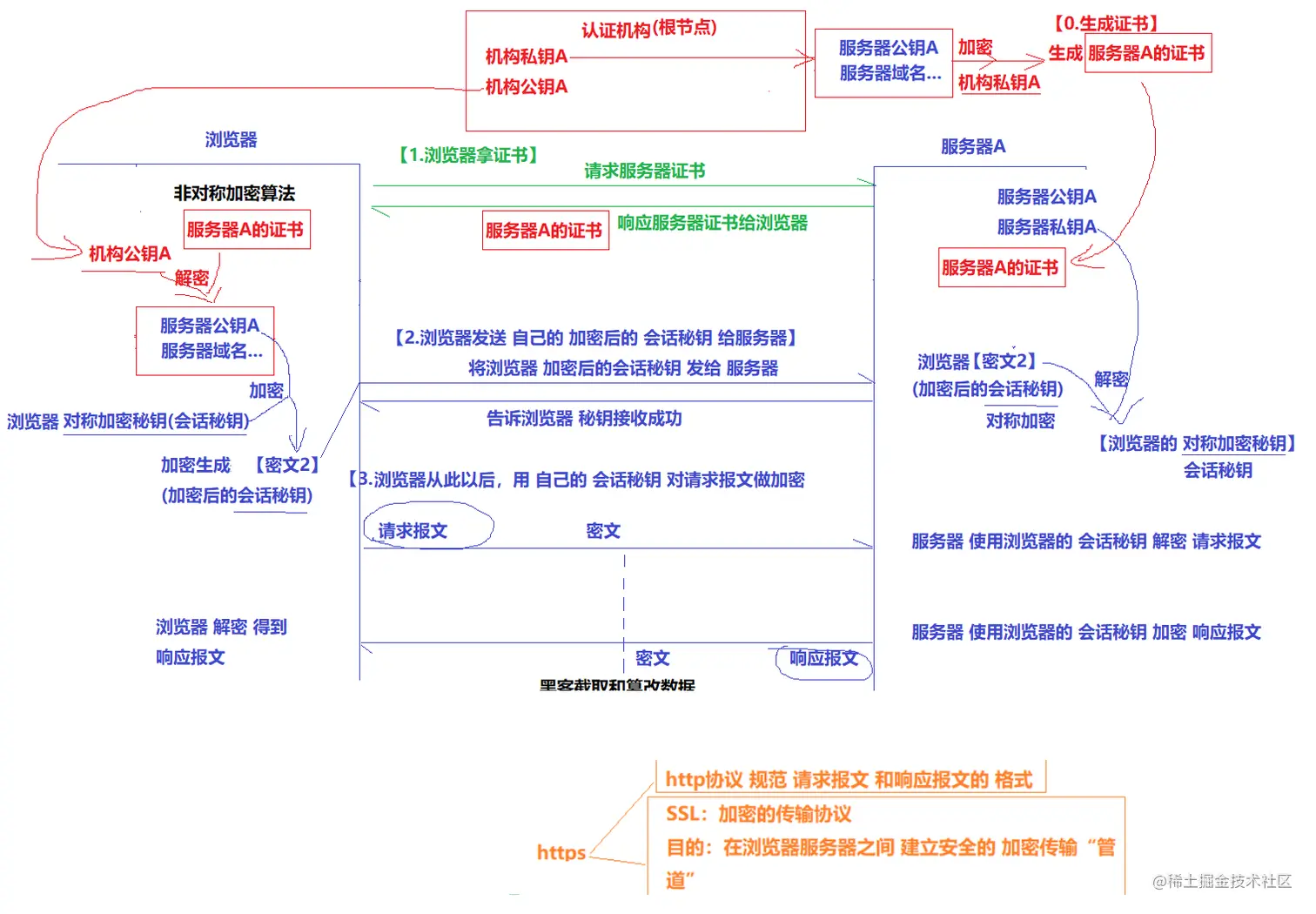

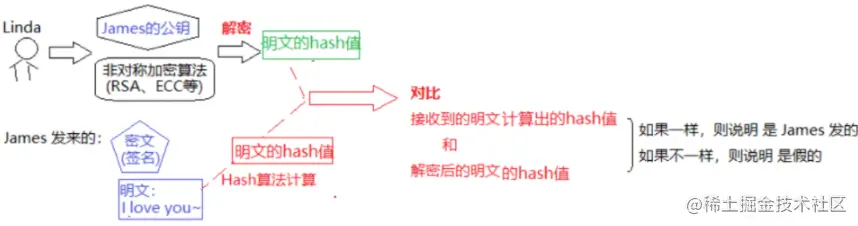

图5:HTTPS通信过程示意图

4.2 生活化示例

想象一下Client要给Server发送一份重要文件:

- Client先准备一个保险箱和一把钥匙

- Client把这把钥匙用Server的邮箱加密发送出去

- Client再把重要文件锁进保险箱,通过网络发送给Server

- Server收到保险箱后,用自己的私钥打开邮箱取出钥匙

- Server用这把钥匙打开保险箱,读取文件内容

4.3 关键步骤简化说明

生成随机密钥 → 就像准备一把新的保险箱钥匙

用Server邮箱加密密钥 → 把钥匙安全地传递给对方

用随机密钥加密数据 → 用这把钥匙锁好重要文件

4.4 新问题:Client怎么确认邮箱是Server的?

虽然混合加密解决了性能和密钥分发问题,但又出现了一个新问题:

Client怎么确认那个邮箱真的是Server的呢?万一是个骗子伪造的邮箱怎么办?

在之前的例子中,Server拥有邮箱(公钥/私钥对),Client要用Server的公钥加密会话密钥。但Client如何确认这个公钥确实属于Server,而不是某个攻击者伪造的呢?

5. HTTPS安全传输阶段 - 引入数字证书解决身份认证问题

5.1 基本原理

为了解决身份认证问题,引入了数字证书机制:

- 由可信的第三方机构(CA)为Server颁发数字证书

- 数字证书中包含了Server的公钥和身份信息

- Client可以通过验证证书来确认Server的身份

5.2 生活举例

现在Client要确认Server的邮箱确实是Server的,怎么办呢?

- Server去邮局申请邮箱时,需要提供身份证等证明材料

- 邮局验证Server的身份后,给Server颁发一个"邮箱使用证",上面有邮局的公章和Server的信息

- 当Client收到Server的邮箱信息时,可以检查这个"邮箱使用证"上的邮局公章是否真实

- 如果公章是真的,就说明这个邮箱确实是Server的

在网络世界里:

- 邮局 = 证书颁发机构(CA)

- 身份证 = 网站的身份信息

- 邮箱使用证 = 数字证书

- 邮局公章 = CA的数字签名

图6:数字证书的结构和内容

图7:CA使用私钥对证书进行签名的过程

图8:客户端使用CA公钥验证证书签名的过程

5.3 完整HTTPS握手过程

5.3.1 证书申请与签发 - Server去邮局办邮箱

1. 服务端生成公私钥对(Server申请邮箱)

(server_pub_key, server_pri_key) = GenerateKeyPair()

2. 服务端向CA申请证书(Server向邮局申请邮箱)

certificate_request = CreateCertificateRequest(server_pub_key, server_info)

3. CA验证服务端身份并签发证书(邮局验证身份并颁发证书)

certificate = Sign(certificate_request, ca_pri_key)

5.3.2 客户端验证证书 - Client验证邮箱真实性

1. 客户端获取服务端证书(Client收到邮箱和证书)

receive(certificate)

2. 客户端验证证书有效性(Client检查邮局公章)

is_valid = Verify(certificate, ca_pub_key)

server_pub_key = ExtractPublicKey(certificate)

5.3.3 密钥交换过程 - 用邮箱传递保险箱钥匙

1. Client生成会话密钥(Client准备保险箱钥匙)

session_key = GenerateRandomKey()

2. Client用Server公钥加密会话密钥(Client把钥匙放进Server的邮箱)

encrypted_session_key = Encrypt(session_key, server_pub_key)

3. Client发送加密的会话密钥(Client寄出邮箱)

send(encrypted_session_key)

4. Server用私钥解密会话密钥(Server从邮箱取出钥匙)

session_key = Decrypt(encrypted_session_key, server_pri_key)

5.3.4 安全数据传输 - 用保险箱传递秘密

1. Client加密数据并发送(Client用保险箱装秘密)

encrypted_data = SymmetricEncrypt(plain_data, session_key)

send(encrypted_data)

2. Server解密数据(Server用钥匙开保险箱)

plain_data = SymmetricDecrypt(encrypted_data, session_key)

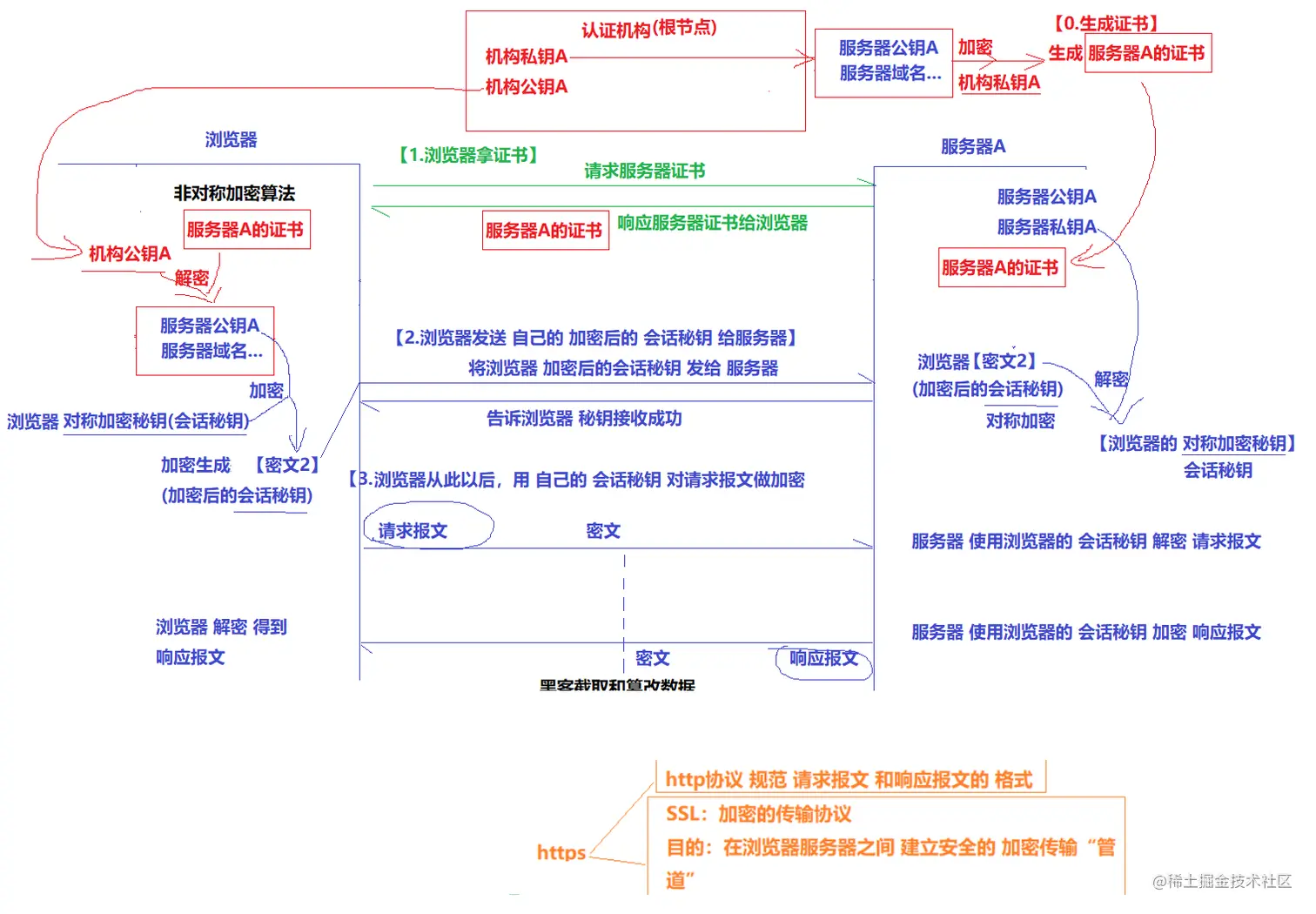

总结

通过以上几个阶段的演进,我们可以看到网络数据安全传输技术的不断完善:

- 从明文传输到对称加密:解决了数据被窃听的问题

- 从对称加密到非对称加密:解决了密钥分发难题

- 从非对称加密到混合加密:兼顾了安全性和性能

- 引入数字证书机制:解决了身份认证问题

最终形成了我们今天广泛使用的HTTPS协议,为互联网的安全通信提供了坚实的基础。

图9:完整的HTTPS通信握手过程

HTTPS演进过程总结表

| 阶段 | 技术方案 | 解决的问题 | 带来的新问题 |

|---|---|---|---|

| 明文传输 | 直接传输原始数据 | 实现了基本的数据传输功能 | 数据完全暴露,容易被窃听和篡改 |

| 对称加密 | 使用同一密钥加解密 | 解决了数据窃听问题,保护了数据机密性 | 密钥分发困难,需要安全地传递密钥 |

| 非对称加密 | 使用公私钥对加解密 | 解决了密钥分发问题,无需预先共享密钥 | 加解密速度慢,不适合大量数据 |

| 混合加密 | 结合非对称和对称加密 | 兼顾了安全性和性能,用非对称加密传输对称密钥 | 无法确认公钥拥有者的真实身份 |

| 数字证书 | 引入CA证书验证机制 | 解决了身份认证问题,确保公钥属于正确的实体 | 需要信任CA机构 |

通过这个演进过程,我们可以看到网络安全技术是在不断解决实际问题的过程中发展完善的,每一个阶段都是对前一阶段不足的改进和优化。

评论区